PROTOCOLE TLS

Introduction

Le protocole TLS a pour but de sécuriser le protocole HTTP il devient ainsi le HTTPS (HTTP + TLS devient HTTPS).

Définition

SSL (Secure Socket Layer)

TLS (Transport Layer Security)

SSL a été remplacé par TLS en 1999

SSL et TLS sont des certificats utilisés pour sécuriser la communication entre deux machines.

Composition d’un certificat

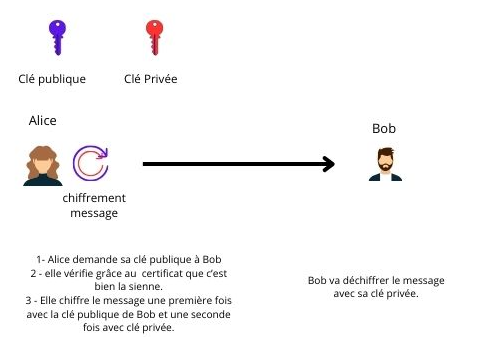

Le protocole SSL/TLS se compose d’une clé privée et d’une clé publique, ces deux clés fonctionnent ensemble. La matérialisation des clés se fait par la création de fichiers textes qui sont générés lors de la demande de certificats (CSR, Demande de Signature de Certificat).

La clé publique permet de chiffrer ou d’encrypter, elle permet également de vérifier la signature des messages.

La clé privée permet de déchiffrer ou décrypter, elle permet également de signer des messages.

Rôle du certificat

Permet d’établir avec certitude que le site internet, le nom de domaine appartiennent bien à un individu ou une entreprise.

Connexion à un site internet en HTTPS

Après avoir tapé et validé l’adresse URL en https dans un navigateur, une demande de connexion sécurisée est envoyée au serveur. Le site retourne le certificat avec sa clé publique. Le navigateur client vérifie la signature et la validité du certificat auprès des autorités de certification grâce à la clé publique. Par défaut, les navigateurs possèdent déjà un grand nombre de clés publiques d’autorité de certification de leurs bases de données. (Magasin des certificats)

Il va chercher à déchiffrer la signature du certificat, si le déchiffrement est positif le client et le serveur négocient ensemble une nouvelle clé commune de chiffrement symétrique qu’ils vont utiliser pour leurs échanges.

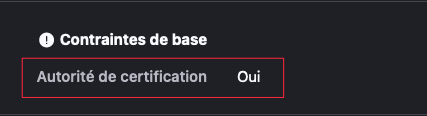

Si l’autorité de certification est égale à « oui » cela signifie que c’est une autorité de certification qui a émis le certificat.

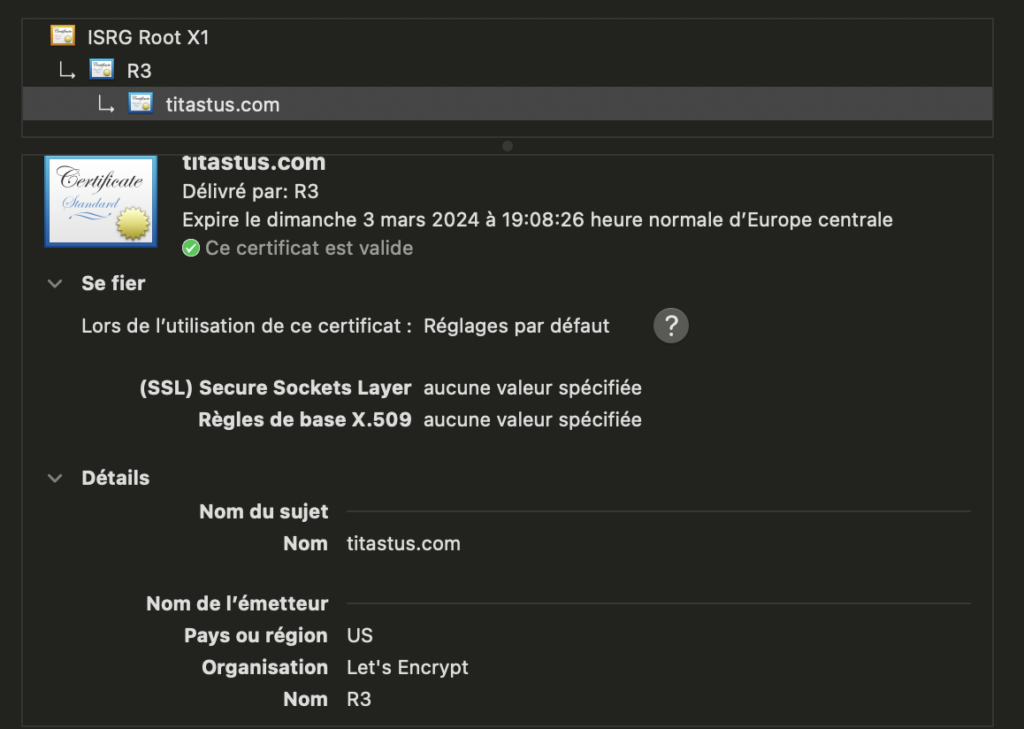

Chaque organisme de certification est garant de celui qui se trouve hiérarchiquement en-dessous de lui. C’est ainsi que l’on peut remonter la chaîne des organismes de certification jusqu’à trouver l’organisme à la racine du certificat.

Si le nom du sujet est égal au nom de l’émetteur on peut dire que c’est la certification racine qui a émis son propre certificat sur la base de son autorité haute.

NET::ERR_CERT_AUTHORITY_INVALID (message de votre navigateur)

Si le navigateur internet affiche le message ci-dessus, cela veut dire que l’autorité de certification n’est pas reconnue et donc que ce certificat est invalide. Cela peut provenir d’un certificat auto signé ou altéré.

Les autorités de certification

Les PKI (Gestionnaires de Clés Publiques d’Infrastructure) délivrent des certificats numériques permettant d’effectuer des opérations cryptées. Parmi les plus connus de ces certificats, en particulier chez les fournisseurs d’accès réseau ou internet, SSL (Secure Sockets Layer) est un fichier électronique qui lie cryptographiquement les détails d’une entité comme le nom de domaine, d’un site web ou d’un serveur,… aux clés de chiffrement utilisées pour sécuriser les communications.

L’autorité d’enregistrement : elle est chargé de recevoir les demandes de signatures de certificats (Création ou renouvellements).

L’autorité de certification : elle représente les personnes, les processus et les outils pour créer des certificats numériques.

L’autorité de dépôt : est responsable du stockage des certificats émis par l’autorité de certification.

Exemple de société

- Entrust Certificate Authority

- Let’s Encrypt

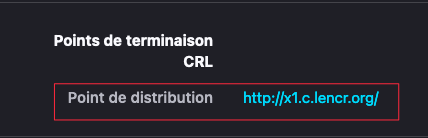

Liste de révocation de certificats (CRL, certificate revocation list)

C’est la liste des certificats qui ont été invalidés, ou révoqué par une autorité de certification qui ne lui fait plus confiance.

Les champs standards d’un certificat SSL comprennent généralement les éléments suivants :

- Sujet: Il s’agit de l’entité à laquelle le certificat est délivré. Cela inclut généralement le nom de domaine du site web (CN, Common Name) ainsi que des informations supplémentaires telles que le nom de l’organisation et l’emplacement géographique.

- Émetteur: Il représente l’entité qui a délivré le certificat. Il contient des informations similaires à celles du sujet, indiquant qui a émis le certificat.

- Période de validité: Comprend la date de début et la date d’expiration pendant lesquelles le certificat est considéré comme valide.

- Clé publique: Elle est associée au certificat et est utilisée pour chiffrer les données qui peuvent ensuite être déchiffrées par la clé privée correspondante.

- Signature: Une valeur encodée et générée numériquement est utilisée pour la clé privée de l’émetteur pour signer numériquement les informations du certificat. Cette signature permet de vérifier l’authenticité du certificat.

- Extensions: Des informations supplémentaires peuvent être incluses via des extensions, telles que les noms alternatifs du sujet (SAN, Subject Alternative Name), des informations sur les politiques de certificat, etc.

- Numéro de série: Un identifiant unique attribué par l’émetteur pour distinguer le certificat parmi d’autres émis.

- Algorithme de signature: L’algorithme utilisé par l’émetteur pour créer la signature numérique, comme RSA ou ECDSA.

- Version : La version du protocole SSL/TLS que le certificat prend en charge.

- Usage de la clé: Indique comment la clé publique doit être utilisée, par exemple, pour le chiffrement ou la signature.

Il est à noter que certaines de ces informations peuvent varier en fonction du type de certificat SSL, par exemple, standard, privilégié ou étendu (EV, Extended Validation, Wild Card,…). Ces champs contribuent à l’authentification, à l’intégrité et à la confidentialité des communications sécurisées via SSL/TLS.

Fonctionnement simplifier.

Commentaires récents